Chiffrer ses données sensibles (4)

Par Kozlika le mardi 2 novembre 2010, 20:12 - Lien permanent

Si vous avez suivi les trois premiers tutos[1], tout est opérationnel pour disposer d’un espace chiffré où stocker vos données sensibles. Aujourd’hui c’est la facultative cerise sur le gâteau avec un niveau de sécurité supplémentaire.

Durée : 30 minutes si vous lisez mes conneries, sinon 10.

Qui en a besoin ?

Ceux qui ont besoin d’un niveau élevé de sécurité. (Je vous invite à lire d’ailleurs les commentaires des billets précédents de cette série, notamment les interventions de Nuits de Chine, Franck et Zythom à ce sujet.) Comme je vous sais durs à la comprennette, nous allons illustrer ce besoin par un exemple.

Le pitch

Vous êtes journaliste d’investigation. Après une longue enquête discrète et fouillée, vous avez amassé de quoi faire des révélations qui vont faire du bruit : les disparitions de chaussettes dans la machine à laver ne seraient pas si inexplicables que ça. D’après vos sources, des accords secrets passés entre l’industrie des lave-linge, l’industrie lessivière et les magnats de la collanterie sont à l’origine de toutes ces chaussettes orphelines qui attristent nos foyers et encombrent nos tiroirs. Vous êtes certain que les lessives comportent des dissolvants sélectifs à tête chercheuse qui identifient les paires et réduisent au plus petit atome l’une des deux chaussettes. Lesdites têtes chercheuses sont réalisées dans un matériau auto-destructible qui finit par ronger les machines, lesquelles doivent être remplacées plus souvent qu’auparavant[2]

Bien entendu, vous n’avez pas trouvé ça tout seul, vous avez des informateurs, qui vous ont donné des documents et avec lesquels vous avez reconstitué l’arborescence du réseau. Deux notamment, vos plus précieux atouts pas encore abattus : l’un des inventeurs des têtes chercheuses miniaturisées et un chimiste qui est rongé par le remords (c’est lui qui a trouvé la formulation qui ronge les chaussettes). Révéler leur nom maintenant, avant que les preuves réunies soient si accablantes que même le procureur Bretayle ne pourra couvrir ses amis (il joue au poker menteur tous les samedis avec le fils du patron de Rouge Prairie).

En fait, il le sait bien, le sieur Bretayle, que s’il ne stoppe pas l’hémorragie d’informations dans la presse que vous et vos collègues dispensez sans compter il va devoir marcher pieds nus jusqu’à la fin de ses jours. Ses amis lui feront payer leur chute.

Le scénario

Sauf si vous êtes un triple con, vous vous attendez donc à ce qu’on vienne sans tarder fouiller dans vos affaires : soit à visage découvert Bretayle lancera un ordre de perquisition au prétexte qu’on vous soupçonne d’avoir volé le quatre-heures de Lulu lorsque vous étiez en CE2, soit plus discrètement la coalition de la chaussette orpheline organisera le vol malencontreux de votre ordinateur. Objectif : savoir qui vous renseigne, savoir exactement ce que vous savez. Intimider les uns et/ou décrédibiliser les autres.

Dans le second cas, c’est cool, vous avez suivi les trois premiers tutos de cette série, votre mot de passe est en béton. Dormez tranquille (et vos informateurs aussi). Ils ont beau avoir graissé la patte à Zythom, l’avoir installé dans un cinq étoiles et promis une carrière fulgurante, le pauvre chou ne pourra rien livrer à ses commanditaires. La faute aux blogs, saloperie d’Internet.

Dans le premier cas, vous êtes un peu beaucoup dans la mouise : si la justice vous demande votre mot de passe, vous avez le devoir de le lui donner. Et c’est là qu’intervient tout l’intérêt du billet d’aujourd’hui : ce mot de passe, vous allez le donner, et les « méchants »[3] vont bien accéder à des données protégées, mais pas à toutes, pas à celles que vous aurez sur-planquées !

Wha, comment elle est trop forte Kozlika ! merci Zythom !

Prêts ? On y va

Il s’agit de cacher un espace protégé au sein même d’un espace protégé. Invisible, il n’apparaît que quand on donne le bon mot de passe à TrueCrypt (le mot de passe de cet espace surprotégé j’entends, et pas celui du leurre) et on ne peut même pas savoir qu’il existe.

Évidemment, vous prendrez soin de placer dans l’espace protégé de premier niveau des documents suffisamment secrets pour que les méchants croient qu’ils ont accès à tout, sinon ils vont vous repasser à l’équarrisseur demander l’autre mot de passe. Sont pas toujours cons, faisez gaffe.

Création de l’espace surprotégé

Si vous lisez l’anglais, vous n’avez pas besoin de moi, vous suivez la doc de TrueCrypt. Pour les autres : « démontez » votre volume caché s’il est sur votre bureau (ou lancez TrueCrypt s’il n’était pas actif). Dans les deux cas, vous vous retrouvez devant cette fenêtre que nous connaissons bien maintenant !

L’opération va consister à créer en une seule fois décrite aujourd’hui un espace protégé contenant en son sein un espace caché et sur-protégé.

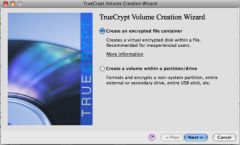

Choisissez, comme la première fois Create Volume, laissez le premier panneau avec ses machins par défaut, cliquez sur Next. C’est au panneau suivant qu’on ne fait pas pareil que la première fois : on choisit le second bouton radio (hidden volume blabal) avant de cliquer sur Next.

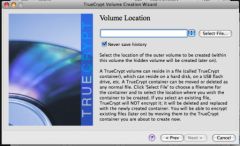

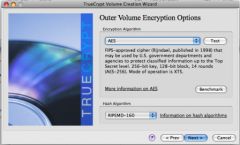

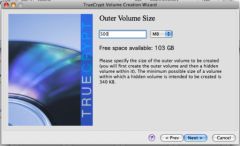

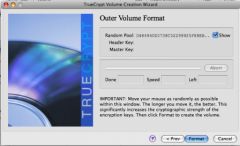

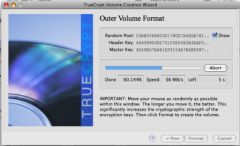

À partir de là, la succession de fenêtres va nous permettre en premier lieu de créer le volume protégé qui servira d’enveloppe au volume sur-protégé ; ça ressemble comme deux gouttes d’eau à ce que nous avions fait l’autre jour. Voici la série d’écrans en question :

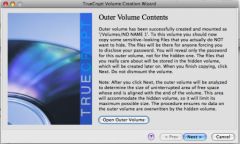

Attention, après l’étape du cryptage, c’est un tout nouvel écran que vous verrez apparaître (vous pouvez lire ce que ça raconte ou cliquer directement sur Next. Il va alors calculer de combien d’espace vous disposez pour planquer votre espace surprotégé.

La suite ressemble si fortement à ce que l’on a fait l’autre jour et ce qu’on vient de faire que je ne vous inflige pas plus de copies d’écran (mais sonnez si vous avez besoin d’aide).

À la fin du processus, comme la dernière fois, cliquez sur Exit. Vous revenez à la fenêtre maîtresse de TrueCrypt, sauf qu’au lieu d’être vide elle montre que l’espace protégé est « monté » (c’est normal, le logiciel l’a fait monter pendant la procédure pour pouvoir y créer l’espace surprotégé).

Quittez TrueCrypt.

Et maintenant ?

Maintenant, vous allez utiliser TrueCrypt comme on l’a vu hier, sauf que lorsque vous voudrez faire « monter » ce volume, après avoir parcouru l’arborescence de vos fichiers pour désigner l’espace protégé et que TrueCrypt vous demandera le mot de passe, la suite dépendra de celui que vous aurez donné : soit vous avez donné celui de l’espace protégé et seul celui-ci apparaîtra (et c’est ce qui se passera si vous « avouez » ce mot de passe à quelqu’un), soit vous tapez le second mot de passe, celui spécifique à l’espace surprotégé, et c’est lui que vous verrez.

[Ajout important (cf. commentaire #3 de Zythom) : Un point très important avec le volume surprotégé: pendant le processus de création, il est conseillé de placer des données confidentielles mais anodines dans le volume protégé simplement. Mais une fois le volume surprotégé créé et en production (c’est-à-dire qu’il contient vos vraies données confidentielles), il ne faut surtout pas ajouter de données dans le volume protégé simplement. Sinon celles-ci écrasent le volume surprotégé…]

Trop fort, non ?

Ben si avec ça, on ne retrouve pas nos chaussettes, je mange mon chapeau moi.

Notes

[1] Tous les articles de cette série : présentation, partie 1, partie 2, partie 3 et la présente partie 4 constituent des pas à accompagnant les conseils donnés par Zythom dans son billet Pour ceux qui ont peur de se faire voler leur ordinateur.

[2] Vous vous demandiez peut-être pourquoi les Vedette de notre enfance étaient bien plus costaud que nos lave-linge d’aujourd’hui ? Maintenant vous savez.

[3] Je ne parle pas de la justice, qui est toujours gentille, mais imaginons que ce soit un type qui vous torture pour savoir où vous avez planqué le magot du casse que vous avez fait ensemble, hein ?

Commentaires

Vous z’êtes bien naïfs de croire que m’ame la justice elle va pas venir lire ce billet et du coup demander systématiquement les deux mots de passe ! Comment on fait dans ce cas là m’dame Kozlika, hein ?

Question très sérieuse aux experts de TrueCryp : peut-on soupçonner l’existence d’un volume caché au sein d’un volume crypté ? Par exemple en analysant le contenu du conteneur, une fois que le quidam a fourni le mot de passe idoine suite à une demande impérieuse de la justice.

Autre piste : il est toujours possible de créer ce volume chiffré ailleurs que sur son propre ordinateur, par exemple sur un serveur comme ceux de DropBox (à moins que leurs conditions générales d’utilisation ne le permettent pas).

Nous vous serrons dans nos petits petons sensibles, Madame Kozlika.

@Franck #1: il n’est pas possible de savoir si un volume contient un volume caché.

@Kozlika: Un point très important avec le volume surprotégé: pendant le processus de création, il est conseillé de placer des données confidentielles mais anodines dans le volume protégé simplement. Mais une fois le volume surprotégé créé et en production (c’est-à-dire qu’il contient vos vraies données confidentielles), il ne faut surtout pas ajouter de données dans le volume protégé simplement. Sinon celles-ci écrasent le volume surprotégé…

Bravo encore pour vos billets.

@Franck : Si j’ai bien tout compris : non. Même une fois le coffre fort ouvert, le double fond est indétectable.

L’une des idées derrière la création de volumes protégés dans TrueCrypt, c’est celle de l’aiguille dans la botte de foin. Quand tu crées ta partition protégée, True Crypt la nettoye d’abord consciencieusement puis la remplit d’un bordel binaire sans nom totalement aléatoire dans lequel il cachera les données à protéger (qui comme elles sont cryptées ressemblent vachement à tout ce qui les entoure). On est donc vraiment dans le cas de données à trouver qui ressemblent vraiment à l’aiguille de la métaphore. Le seul véritable indice de la présence de données confidentielles, c’est qu’il y a une énorme botte de foin posée en plein milieu d’un disque dur tout bien rangé et qu’elle n’a strictement rien d’autre à faire là que de cacher quelque chose.

Mais si dans la botte de foin, il y a une autre botte de foin qui sert à faire la même chose (cacher des données vraiment top secret), il n’y a priori pas d’indice de la présence de données cryptées (puisqu’elles appartiennent au “bruit” qui entoure les données de sécurité déjà cachées). Après, évidemment, il faut savoir exactement comment classer ce qu’on a de confidentiel sur son disque dur pour que les données de très haute sécurité ne manquent pas trop à celui qui veut y accéder et qu’il ne puisse pas soupçonner l’existence du double fond parce qu’il manque trop de choses dans ce à quoi il a accès.

J’ai ajouté cette importante information qui m’avait totalement échappé, merci Zythom !

Je pense qu’il serait utile aussi d’ajouter que si l’on est un journaliste travaillant sur plusieurs affaires sensibles ou un avocat travaillant sur plusieurs dossiers délicats, il serait futé de faire autant de volumes secrets que de dossiers, de façon à ne pas risquer le tout-ou-rien (je pense par exemple à la demande de mot de passe par la justice sur un dossier qui lui donne du coup accès à tous les autres).

Merci beaucoup à tous (Kozlika bien sur mais aussi Zythom et les autres commentateurs) pour toutes ces infos. Fort instructif, fort utile!

Merci beaucoup pour vos billets sur cette question.

Juste une question : est-ce que le volume protégé peut être sauvegardé (avec time machine ou backup , par exemple)?

Superbe tuto, merci Kozlika :-)

Une question idiote, qu’est-ce que ça apporte de plus que d’utiliser FileVault dans Mac OS X ? (Hormis la possibilité de cacher une botte de foin dans une autre botte de foin.)

pollicarpe (#7), le volume chiffré est vu comme un fichier ordinaire par le système d’exploitation et peut donc tout à fait être sauvegardé par Time Machine et consort.

padawan (#8), FileVault chiffre l’intégralité du disque et pas uniquement une petite partie et d’autre part utilise une clé moins complexe de chiffrage. Les deux sont peut-être complémentaires ?

Question sauvegarde : il faut veiller à ne pas faire sauvegarder le contenu du volume chiffré une fois monté, sinon ce sont les fichiers décryptés contenus dans ce volume qui seront sauvegardés, ce qui rend caduque l’usage de TrueCryp. Par exemple, avec TimeMachine, il suffit de préciser dans ses préférences qu’on ne veut pas sauvegarder le volume « monté ».

Merci pour cette série de billets, c’est vraiment dommage que l’on ne puisse pas compléter le volume protégé après coup, ça signifie que les fichiers leurres vont avoir une date de création assez reculée dans le temps ce qui est difficilement crédible selon les cas…

Je suis assez d’accord avec ça, David, c’est ce qui m’est venu à l’esprit en lisant Zythom. Peut-être un commentateur plus compétent que nous pourra nous expliquer comment gérer ça au mieux ?

Si on est vraiment parano, et pour reprendre le questionnement de David, biologeek (#11), on peut tout à fait, et de manière régulière, créer un nouvel espace chiffré et caché, y transférer le contenu de l’ancien puis supprimer celui-ci une fois le transfert effectué.

Reste que toutes ces procédures ont un coût non négligeable (temps passé, …) et il serait probablement utile de faire une synthèse, comme une sorte de check-list, pour la mise en œuvre et l’utilisation de ce système de protection.

Moi, j’ai un truc pour retrouver une chaussette perdue: je JETTE l’autre. Aussi longtemps que tu la gardes, en espérant reconstituer la paire, la chaussette perdue reste perdue. Quand tu renonces et que tu jettes la chaussette devenue inutile, coucou, revoilà l’autre qui se marre.

Sinon, j’aime bien l’idée d’une chaussette dans une botte (de foin).

Pour la question de la date des fichiers “botte de foin”, faut juste une raison valable, par exemple un roman fleuve genre Harlequin (ou un roman porno?) sur lequel tu as travaillé deux ans avant de renoncer à en faire quelque chose. Tu oses pas le détruire, mais tu le gardes secret paske tu as trop honte. Du coup, tu pleures un peu avant de donner le mot de passe.

Je réponds à David (commentaire #11) et à ta question (#12), en ajoutant mon grain de sel au passage.

Dans le cas d’existence d’un volume caché, c’est (plus probablement) ce volume caché que vous utiliserez. Et l’autre, l’officiel, ne sera là que pour jouer au leurre. Donc, comme le souligne David, les fichiers qu’il contient peuvent prendre la poussière et avoir des dates de dernière modif/dernier accès trop reculées pour être crédible. En outre, si vous n’ouvez JAMAIS le volume leurre … tadaaa… vous risquez de ne pas vous souvenir du mot de passe quand les messieurs à qui on ne refuse rien vous le demanderont. Et là, ça devient vachement moins crédible, cette histoire de volume chiffré dont vous ne vous souvenez pas du mot de passe. Surtout si le fichier TrueCrypt, lui, présente des dates de dernière modification récentes…

Solution : ouvrez régulièrement le volume leurre (comme ça, vous n’oubliez pas son mot de passe). Et “touchez” un fichier ou deux. Sous Mac, la commande “touch” fait juste ça : modifier les dates de dernier accès à un fichier (et les autres dates aussi, si on lui demande gentiment). Sous Windows, je ne sais pas, il existe un portage des commandes Unix, mais ça fait peut-être un peu lourd. Dans le pire des cas (mais lire dessous), ouvrez le fichier et sauvez-le.

ATTENTION : comme Zythom l’a dit (ou évoqué), le volume caché est inclus dans le volume leurre. En fait, le volume leurre occupe TOUT le fichier TrueCrypt, le volume caché n’en occupe qu’une partie. En bref, le volume leurre recouvre le volume caché. D’où la remarque de Zythom, disant qu’il faut faire attention si on manipule les fichiers du volume leurre : cette manipulation peut aller “taper” dans l’espace où sont écrits les données du volume caché, lequel deviendra totalement illisible. Donc, le coup de l’ouverture/sauvegarde d’un fichier, juste pour modifier ses dates de dernière modification, n’est pas sans risque…